Zawartość

- Open Source Everywhere

- Luki w zabezpieczeniach Open Source: wyniki są dostępne

- Co jest najbardziej podatne na zagrożenia?

- Bez błędów, bez stresu - Twój przewodnik krok po kroku do tworzenia oprogramowania zmieniającego życie bez niszczenia życia

- Luki w zabezpieczeniach Dzikiego Zachodu związane z otwartym oprogramowaniem

- Społeczność Open Source jest na szczycie zabezpieczeń - teraz użytkownicy muszą nadrobić zaległości

- Jak osiągnąć postęp w zabezpieczeniach Open Source

Na wynos:

Komponenty open source to świetny sposób na tworzenie oprogramowania, ale luki w nich zawarte mogą zagrozić całej organizacji. Poznaj ryzyko i bądź na bieżąco z rozwiązaniami bezpieczeństwa typu open source, aby chronić siebie i swoją firmę.

Gdy zespoły programistów starają się nadążyć za konkurencyjnym tempem produkcji oprogramowania, komponenty open source stały się integralną częścią zestawu narzędzi każdego programisty, pomagając im tworzyć i dostarczać innowacyjne produkty z prędkością DevOps.

Konsekwentny wzrost wykorzystania otwartego oprogramowania, wraz z porywającymi naruszeniami danych, takimi jak naruszenie Equifax, które wykorzystywały luki w komponentach open source, mogą w końcu mieć organizacje gotowe do zarządzania bezpieczeństwem open source i zajmowania się lukami Open Source w Dzikim Zachodzie. Pytanie jednak brzmi, czy wiedzą, od czego zacząć. (Aby dowiedzieć się więcej, zobacz Jakościowe vs Ilościowe: czas na zmiany w jaki sposób oceniamy stopień podatności osób trzecich?)

Open Source Everywhere

WhiteSource opublikował niedawno raport na temat stanu zarządzania lukami w oprogramowaniu Open Source, aby uzyskać informacje, które pomogą organizacjom lepiej zrozumieć, jak podejść do bezpieczeństwa open source. Według raportu, który obejmował wyniki ankiety na temat wykorzystania otwartego oprogramowania przeprowadzonej wśród 650 programistów z USA i Europy Zachodniej, aż 87,4 procent programistów polega na komponentach open source „bardzo często” lub „przez cały czas”. ”Kolejne 9,4 procent odpowiedziało, że„ czasami ”korzysta z komponentów open source. Tym, co wyróżniało się, było to, że tylko 3,2 procent uczestników odpowiedziało, że nigdy nie korzysta z oprogramowania typu open source, co prawdopodobnie uznano za wynik polityki firmy.

Liczby te wyraźnie pokazują ponad wszelką wątpliwość, że programista pracujący nad projektem oprogramowania najprawdopodobniej wykorzystuje komponenty open source.

Luki w zabezpieczeniach Open Source: wyniki są dostępne

Raport zagłębił się również głęboko w bazę danych OpenSource WhiteSource, która jest agregowana z National Vulnerability Database (NVD), porad bezpieczeństwa, recenzowanych baz danych podatności i popularnych narzędzi do śledzenia problemów open source, aby dowiedzieć się o lukach w oprogramowaniu open source potrzebnych zespołom programistycznym radzić sobie z.

Wyniki wykazały, że liczba znanych luk w oprogramowaniu typu open source osiągnęła najwyższy w historii poziom w 2017 r., Przy prawie 3500 luk w zabezpieczeniach. Jest to wzrost o ponad 60 procent liczby ujawnionych luk w oprogramowaniu typu open source w porównaniu z 2016 r., A trend ten nie wykazuje oznak spowolnienia w 2018 r.

Co jest najbardziej podatne na zagrożenia?

Badanie zagłębiło się również w bazę danych, aby znaleźć najbardziej wrażliwe projekty open source i przyniosło zaskakujące wyniki. Podczas gdy 7,5 procent wszystkich projektów open source jest podatnych na zagrożenia, 32 procent ze 100 najpopularniejszych projektów open source ma co najmniej jedną lukę.

Podczas gdy jedna luka wystarcza, aby zagrozić wielu bibliotekom, podatny projekt typu open source zawiera średnio osiem luk. Oznacza to, że najpopularniejsze projekty typu open source często są również projektami o dużej podatności na zagrożenia.

Bez błędów, bez stresu - Twój przewodnik krok po kroku do tworzenia oprogramowania zmieniającego życie bez niszczenia życia

Nie możesz poprawić swoich umiejętności programistycznych, gdy nikt nie dba o jakość oprogramowania.

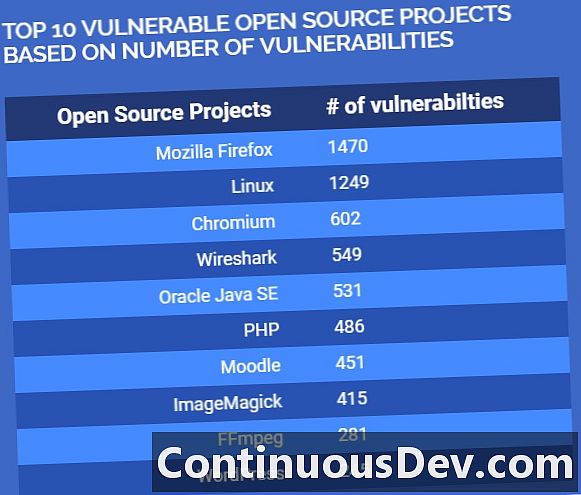

Ten wgląd staje się jeszcze jaśniejszy, gdy spojrzymy na listę 10 najlepszych projektów typu open source z największą liczbą luk w zabezpieczeniach typu open source. Lista 10 najlepszych obejmuje niezwykle popularne projekty open source, z których korzysta wielu z nas.

Te projekty mają więcej niż jedną wspólną cechę: większość z nich to komponenty front-end z szerokimi powierzchniami ataku, które są bardzo odsłonięte, co czyni je stosunkowo łatwymi w użyciu. Dlatego przyciągają uwagę społeczności badaczy bezpieczeństwa open source.

Innym aspektem, który łączy wiele z tych projektów, jest fakt, że większość z nich jest wspierana przez firmy komercyjne. Biorąc pod uwagę stawkę i zasoby, które stoją za nimi, można zapytać: Jak projekty wspierane przez tak dużych graczy mogą być tak wrażliwe?

Luki w zabezpieczeniach Dzikiego Zachodu związane z otwartym oprogramowaniem

W przeszłości odkrycie luk w otwartym oprogramowaniu wywołało ożywioną debatę na temat tego, czy komponenty open source są utrzymywane na tyle dobrze, aby można było z nich bezpiecznie korzystać. Na szczęście te dni minęły i dzisiaj wiemy, że wzrost liczby zgłoszonych luk w zabezpieczeniach typu open source pokazuje, jak szybko społeczność oprogramowania typu open source i społeczność bezpieczeństwa reagują, aby nadążyć za krajobrazem zagrożeń.

Gwałtowny rozwój społeczności open source wraz z późnym odkryciem znanych luk w otwartym źródle w bardzo popularnych komponentach, takich jak te, które pozwoliły rozkwitać Heartbleed, spowodowały wzrost świadomości bezpieczeństwa open source i armii naukowców analizujących open source projekty dotyczące luk w zabezpieczeniach, a także szybka zmiana rozwiązań.

W rzeczywistości raport WhiteSource wykazał, że 97 procent wszystkich zgłoszonych luk zawiera co najmniej jedną sugerowaną poprawkę w społeczności open source, przy czym aktualizacje zabezpieczeń są zwykle publikowane w ciągu kilku dni od opublikowania luki. (Aby uzyskać więcej informacji na temat otwartego oprogramowania, zobacz Open Source: Czy to zbyt piękne, aby mogło być prawdziwe?)

Społeczność Open Source jest na szczycie zabezpieczeń - teraz użytkownicy muszą nadrobić zaległości

Podczas gdy współpraca społeczności Open Source i wysiłki na rzecz poprawy bezpieczeństwa Open Source zdecydowanie pokazują wyniki w zakresie wykrywania luk, ujawniania i szybkich napraw, użytkownicy nie mogą nadążyć, ze względu na zdecentralizowany charakter społeczności Open Source.

Gdy programiści używają komercyjnych składników oprogramowania, aktualizacje wersji są częścią usługi, za którą płacą, a dostawcy mogą być bardzo natarczywi, aby upewnić się, że ją zobaczysz.

Nie tak działa open source. Dane WhiteSource, z których wynika, że tylko 86 procent zgłoszonych luk w zabezpieczeniach typu open source pojawia się w bazie danych CVE. Wynika to z faktu, że wspólny i zdecentralizowany charakter społeczności open source oznacza, że informacje i aktualizacje dotyczące luk w zabezpieczeniach open source są publikowane w setkach zasobów. Tego rodzaju informacji nie można śledzić ręcznie, zwłaszcza jeśli weźmiemy pod uwagę wielkość wykorzystania otwartego oprogramowania.

Jak osiągnąć postęp w zabezpieczeniach Open Source

Ciągły wzrost liczby luk w zabezpieczeniach typu open source stanowi wyzwanie, z którym muszą się zmierzyć organizacje, biorąc pod uwagę, jak powszechne stało się korzystanie z oprogramowania typu open source. Chociaż duża liczba luk w zabezpieczeniach typu open source, w tym najpopularniejsze projekty, może wydawać się przytłaczająca, poznanie sposobu, w jaki społeczność zarządza zabezpieczeniami typu open source, jest krokiem we właściwym kierunku.

Następnym krokiem jest zaakceptowanie, że zarządzanie bezpieczeństwem open source zawiera inny zestaw zasad, narzędzi i praktyk niż zabezpieczanie komercyjnych lub zastrzeżonych komponentów. Trzymanie się tych samych programów i narzędzi do zarządzania lukami w zabezpieczeniach nie pomoże w zarządzaniu bezpieczeństwem open source.

Przyjęcie polityki bezpieczeństwa open source uwzględniającej te różnice i zastosowanie odpowiednich technologii w celu zautomatyzowania zarządzania pomoże zespołom ds. Bezpieczeństwa i programistycznym stawić czoła wyjątkowym wyzwaniom związanym z lukami w oprogramowaniu open source, umożliwiając im powrót do biznesu polegającego na tworzeniu świetnego oprogramowania.