Zawartość

- Co to jest Ransomware?

- Co zrobić z oprogramowaniem ransomware

- Dzisiejsze nowe i ulepszone oprogramowanie ransomware

- Ochrona twojego komputera

Źródło: 72soul / Dreamstime.com

Na wynos:

Ransomware jest szczególnie niesmacznym rodzajem złośliwego oprogramowania. Po osadzeniu na komputerze ofiary istnieje kilka dobrych opcji.

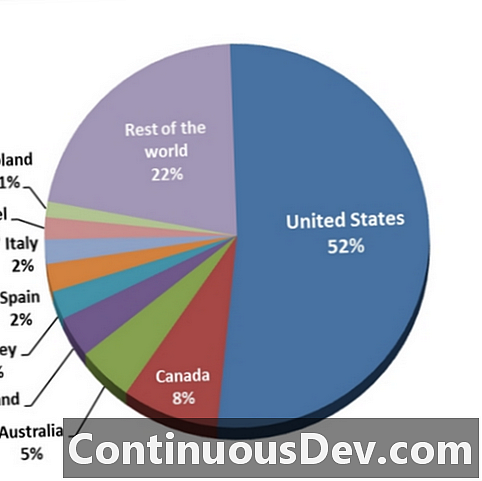

Ransomware lub krypto-wymuszenie powoduje silne odrodzenie. W grudniu 2013 r. Firma ESET Security ustaliła, że oprogramowanie ransomware należące do nikczemnej rodziny CryptoLocker rozprzestrzeniło się w każdym zakątku świata. Ponad 50 procent ataków miało miejsce właśnie tutaj, w Stanach Zjednoczonych.

Źródło: ESET Security

Mimo że CryptoLocker jest bardzo skutecznym szkodliwym oprogramowaniem, wygląda na to, że zostanie wkrótce zajęty przez jeszcze bardziej podstępne oprogramowanie ransomware o nazwie PowerLocker.

Co to jest Ransomware?

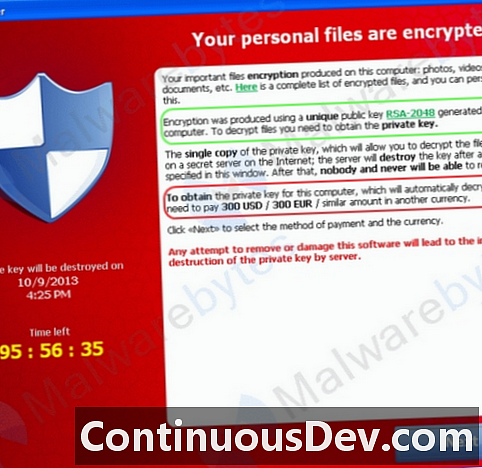

Dla tych, którzy nie znają ransomware, nadszedł czas, aby się o tym dowiedzieć. W rzeczywistości o wiele lepiej jest teraz o nim przeczytać, niż przedstawić go złowrogim oknem, takim jak to poniżej.Źródło: Malwarebytes.org

Slajd reklamuje, że oprogramowanie ransomware, w tym przypadku CryptoLocker, przejęło komputer ofiary. Malwarebytes.org ustaliło, że CryptoLocker wyszukuje pliki z następującymi rozszerzeniami:

3fr, accdb, ai, arw, bay, cdr, cer, cr2, crt, crw, dbf, dcr, der, dng, doc, docm, docx, dwg, dxf, dxg, eps, erf, indd, jpe, jpg, kdc, mdb, mdf, mef, mrw, nef, nrw, odb, odm, odp, ods, odt, orf, p12, p7b, p7c, pdd, pef, pem, pfx, ppt, pptm, pptx, psd, pst, ptx, r3d, raf, raw, rtf, rw2, rwl, srf, srw, wb2, wpd, wps, xlk, xls, xlsb, xlsm, xlsx

Niektóre bardziej znane rozszerzenia, pogrubione, są powiązane z dokumentami Microsoft Office. Gdyby ofiara miała dokumenty z dowolnym z powyższych rozszerzeń na swoich zainfekowanych komputerach, pliki stałyby się całkowicie niedostępne. Innymi słowy, odbędzie się okup.

Na powyższym zrzucie ekranu sekcja zaznaczona na zielono wspomina, że do szyfrowania plików zastosowano szyfrowanie kluczem publiczno-prywatnym. I, chyba że pracujesz dla NSA, tego rodzaju szyfrowanie jest najprawdopodobniej nie do złamania. Sekcja zakreślona na czerwono reklamuje kwotę okupu, w tym przypadku 300 USD.

Co zrobić z oprogramowaniem ransomware

Po zainfekowaniu ransomware opcje są proste. Ofiary albo płacą, albo nie. Żadna z tych opcji nie jest dobrym wyborem. Brak zapłaty oznacza utratę plików. Następnie użytkownik musi zdecydować, czy wyszorować komputer za pomocą produktu chroniącego przed złośliwym oprogramowaniem, czy całkowicie go odbudować.

Ale płacenie okupu również śmierdzi, ponieważ zmusza to ofiary do zaufania oszustowi. Zanim ugryziesz pocisk i zapłacisz okup, zastanów się, co następuje: Skoro oszust ma pieniądze, dlaczego informacje o odszyfrowywaniu? A jeśli wszystko się ułoży, a pliki zostaną zwolnione, nadal musisz przejść ten sam proces decydowania, czy wyszorować komputer za pomocą programu anty-malware, czy go odbudować.

Dzisiejsze nowe i ulepszone oprogramowanie ransomware

Wcześniej krótko wspomniałem o PowerLocker jako nowym i ulepszonym oprogramowaniu ransomware. I może wyrządzić więcej szkody niż jakikolwiek poprzedni wariant oprogramowania ransomware. Dan Goodin z Ars Technica przedstawił wyjaśnienie, co potrafi PowerLocker.W swoim poście Goodin stwierdza, że cyfrowe podziemie zdecydowało się na komercję, oferując PowerLocker jako zestaw złośliwego oprogramowania dla majsterkowiczów za 100 USD, co oznacza, że więcej złych ludzi - szczególnie tych, którzy nie są biegli w zakresie szkodliwego oprogramowania - będzie w stanie wyrządzić szkody finansowe ból nieświadomych podróżników internetowych.

„PowerLocker szyfruje pliki przy użyciu kluczy opartych na algorytmie Blowfish. Każdy klucz jest następnie szyfrowany do pliku, który można odblokować tylko za pomocą 2048-bitowego prywatnego klucza RSA”, pisze Goodin.

Lubię drugie źródło informacji o złośliwym oprogramowaniu, które właśnie zostało wykryte i które nie krąży jeszcze w środowisku naturalnym. Skontaktowałem się więc z Marcinem Kleczyńskim, CEO i założycielem Malwarebytes.org, prosząc o opinię na temat PowerLocker.

Kleczyński i jego koledzy Jerome Segura i Christopher Boyd wspomnieli, że PowerLocker jest tak nowy, że większość publikowanych artykułów to spekulacje. Mając to na uwadze, PowerLocker potencjalnie ulepsza CryptoLocker, ponieważ może:

- Wyłącz niektóre podstawowe programy systemu Windows, takie jak menedżer zadań, regedit i terminal wiersza poleceń

- Zacznij w trybie zwykłym i bezpiecznym

- Unikaj wykrywania maszyn wirtualnych i popularnych debuggerów

„Biorąc pod uwagę sukces CryptoLocker, nic dziwnego, że naśladowcy mają lepsze funkcje” - powiedział Kleczyński. „Dobra wiadomość: ponieważ to zagrożenie zostało wcześnie wykryte, powinno ono umożliwić organom ścigania dotarcie do niego, zanim wydostanie się i zacznie infekować komputery osobiste”.

Ochrona twojego komputera

Jak więc uchronić się przed okupem? Kleczyński podaje kilka prostych rad.„Zachowaj ostrożność podczas otwierania załączników. W szczególności: Amazon, DHL i inne podobne faktury, które są dostarczane jako plik zip. Najczęściej są one fałszywe i zawierają złośliwe oprogramowanie” - powiedział Kleczyński.

Poza tym nie ma magicznej formuły, aby uniknąć oprogramowania ransomware. Jest to po prostu złośliwe oprogramowanie, które chce wykorzystać podatne komputery. Programy antywirusowe mogą być pomocne, ale zwykle uruchamiają się po zaszyfrowaniu danych. Najlepszym rozwiązaniem jest aktualizowanie systemu operacyjnego i oprogramowania aplikacji, eliminując wszelkie słabości, które złoczyńcy mogliby wykorzystać.